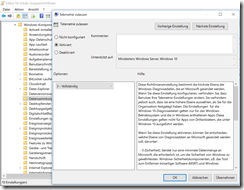

Gerade stolperte ich hier über diese hübsche Stilblüte der maschinellen Übersetzung:

Gemeint war “Semi-Annual Channel”. Nicht dass “Semi” tatsächlich “Semikolon” hieße, aber der Algorithmus scheint das zu glauben.

http://faq-o-matic.net/?p=8238

Gerade stolperte ich hier über diese hübsche Stilblüte der maschinellen Übersetzung:

Gemeint war “Semi-Annual Channel”. Nicht dass “Semi” tatsächlich “Semikolon” hieße, aber der Algorithmus scheint das zu glauben.

Windows 10 verhaspelt sich bisweilen bei der Festlegung, welche Einstellungen durch den Anwender verwaltbar sind und welche nur durch das Unternehmen, dem der Rechner gehört. So kommt es vor, dass auch bei einer Standalone-Installation Windows steif und fest behauptet, einige Einstellungen seien nur der Organisation zugänglich.

So lässt sich dies lösen – vorausgesetzt, der Rechner wird tatsächlich nicht durch ein Unternehmen verwaltet:

VMware weist darauf hin, dass der Support für vSphere 5.5 und vSAN 5.5 am 19. September 2018 endet. Wer diese alten Versionen noch einsetzt, sollte zügig aktualisieren. Die aktuellen Versionen tragen die Nummer 6.7.

Einen Webcast zu Upgrade-Möglichkeiten kann man sich hier ansehen:

[VMware: Plan Your vSphere Upgrade: Technical Webcast Series]

https://secure.vmware.com/45939_REG

Seit vielen Jahren bietet das Standard-AD-Tool “Active Directory-Benutzer und -Computer” eine Option, wichtige Container vor versehentlichem Löschen zu schützen:

[“Objekt vor zufälligem Löschen schützen” per Skript setzen | faq-o-matic.net]

https://www.faq-o-matic.net/2010/05/21/objekt-vor-zuflligem-lschen-schtzen-per-skript-setzen/

In einem Projekt habe ich festgestellt, dass sich dies nun auch per PowerShell recht simpel erreichen lässt:

Get-ADOrganizationalUnit -SearchBase 'name -like OU=MeineOU' | Set-ADObject -ProtectedfromaccidentialDeletion $true

Die IT-Community-Konferenz cim Lingen (Community in Motion) geht in eine neue Runde. Die diesjährige Ausgabe findet statt am 1. September 2018, wie immer im IT-Zentrum in Lingen an der Ems.

Die IT-Community-Konferenz cim Lingen (Community in Motion) geht in eine neue Runde. Die diesjährige Ausgabe findet statt am 1. September 2018, wie immer im IT-Zentrum in Lingen an der Ems.

Seit einigen Tagen läuft der “Call for Participation”: Wer Interesse hat, als Speaker mit einer Session bei der cim Lingen teilzunehmen, kann sich bis zum 15. Juni bewerben. Die Jury will dann bis Anfang Juli entscheiden.

[cim lingen | community in motion | Call for Participation – news]

http://www.cim-lingen.de/news/call-participation_2.html

Bei der Cloud & Datacenter Conference Germany 2018 in Hanau haben Robin Beismann und Nils Kaczenski eine Session zur Sicherheit von Active-Directory-Umgebungen gehalten. Der Vortrag unter dem Titel “In roten und goldenen Wäldern” sorgte für volles Haus: Mehr als 80 Teilnehmer entschieden sich für die Session, die zeitgleich mit vier anderen Vorträgen am Dienstag, 15. Mai 2018, stattfand.

Nils Kaczenski (links) und Robin Beismann (rechts) bei ihrem Vortrag auf der CDC Germany

Im Mittelpunkt der Session standen erweiterte Angriffe auf Active-Directory-Domänen, in denen Angreifer mit Techniken wie “Pass the Hash” und “Golden Ticket” die Kontrolle über das Netzwerk übernehmen. Besonders problematisch bei solchen Angriffen ist, dass ein “Golden Ticket” dem Angreifer dauerhaft volle Rechte in der Infrastruktur verleiht – ohne dass die Administratoren eine Chance haben, dies auch nur zu bemerken. In einer Live-Hacking-Demo zeigte Robin Beismann den schockierten Teilnehmern, wie leicht solch ein Angriff in üblichen Umgebungen ist.

Die Folien des Vortrags mit ergänzenden Notizen finden sich auf der folgenden Webseite zum Download. Ebenfalls enthalten ist eine Anleitung für das Live-Hacking mit Mimikatz, wie Robin Beismann es gezeigt hat – Nachmachen natürlich auf eigene Gefahr und nur in Demo-Umgebungen:

https://blog.michael-wessel.de/2018/05/17/cdc-germany-in-roten-und-goldenen-wldern/

Mit Version 52 hatte Google die Tastatur-Shortcuts in Chrome so geändert, dass man nicht mehr mit der Löschen-Taste (Backspace) auf die vorher angezeigte Seite zurück wechseln kann. Stattdessen gilt dafür der Shortcut Alt-Links. Damit unterscheidet sich Chrome von einigen anderen wichtigen Browsern.

Gründe gibt es dafür: So beschweren sich Anwender bisweilen, dass sie versehentlich auf die vorherige Seite zurück navigieren, nur weil sie auf Löschen gedrückt haben. Genauso sind einige Anwender aber auch mit der neuen Tastaturfunktion unzufrieden.

Google bietet daher seit einiger Zeit eine Chrome-Erweiterung an, mit der die Löschen-Taste wieder wie bei anderen Browsern funktioniert:

[Chrome Web Store: Go Back with Backspace]

https://chrome.google.com/webstore/detail/go-back-with-backspace/eekailopagacbcdloonjhbiecobagjci

In der Community gibt es einige Hinweise, dass seit Kurzem in Hyper-V unter Windows Server 2016 die Live Migration fehlschlagen kann. In den meisten dieser Fälle sind offenbar die Patches für die Spectre- und Meltdown-Probleme die Ursache. Wenn nicht alle Hosts dieselben Konfigurationen haben, verweigert Hyper-V die Live Migration.

Microsoft hat ein umfangreiches Whitepaper veröffentlicht, das den Umgang mit den Patches in Serverumgebungen beschreibt. Dort sind auch die Voraussetzungen für die Live Migration in Hyper-V genau beschrieben.

[Protecting guest virtual machines from CVE-2017-5715 (branch target injection) | Microsoft Docs]

https://docs.microsoft.com/en-us/virtualization/hyper-v-on-windows/CVE-2017-5715-and-hyper-v-vms

Schon seit vielen Jahren gibt es über die GPMC (Group Policy Management Console) die Möglichkeit, Berichte über Gruppenrichtlinien und ihre einzelnen Einstellungen zu erzeugen. Erledigte man dies früher mit den GPMC-Skripten auf VBScript-Basis, ist diese Funktion mit Windows Server 2008 in die PowerShell gewandert.

Für kleine Umgebungen kann die integrierte Option interessant sein, alle Gruppenrichtlinien in einen einzelnen Bericht zu exportieren:

Get-GPOReport -All -Domain "sales.contoso.com" -ReportType HTML -Path "C:\GPOReports\GPOReportsAll.html"

Das kommt in größeren Netzwerken schnell an eine Grenze, denn der Report kann -zig Megabytes groß werden, was kaum noch handhabbar ist. In solchen Fällen behilft man sich am besten mit Einzelreports. Ein recht einfaches Piping zweier PowerShell-Kommandos hilft hier weiter:

Get-GPO -all | % { Get-GPOReport -GUID $_.id -ReportType HTML -Path "C:\GPOReports\$($_.displayName).html" }

Um parallel noch eine Übersicht zu erhalten, welches GPO an welchen Container gebunden ist, eignet sich ein kleiner Report mit José. Dazu öffnet man ein CMD-Fenster, wechselt in das José-Verzeichnis und ruft dort Folgendes auf:

cscript //nologo //u JoseExec.vbs /d:!Gruppenrichtlinien.txt /r:Gruppenrichtlinien.html

Der José-Report findet sich dann im Unterordner “Reports”.

Wir haben unsere Liste der AD-Schema-Objekte aktualisiert. Die neue Fassung ergänzt folgende Produkte bzw. Versionen:

Die Liste findet sich unter folgendem dauerhaft gültigen Link:

https://faq-o-matic.net/ad-schema-list