Auch unser Tool Angelo, das Meta-Reports zu einer Active-Directory-Umgebung erzeugt, hat (endlich) eine Überarbeitung erfahren. Die neue Version 1.6 steht ab sofort zum Download bereit.

Was Angelo tut

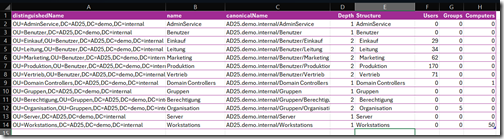

Angelo steuert einige Reporting-Tools und Skripte, um den Aufbau und den generellen Zustand einer AD-Umgebung zu dokumentieren. Es eignet sich damit sehr gut für einen “ersten Blick” auf eine Domäne (interessant für IT-Dienstleister) oder als “Zwischen-Doku” des aktuellen Zustands. Der Fokus des Werkzeugs liegt darauf, schnell einen Überblick über die Umgebung zu erhalten und typische Elemente an einer Stelle in den Blick zu bekommen. Darunter sind vor allem Aspekte, die mit dem Sicherheits- und “Gesundheits”-Zustand zu tun haben.

Angelo tritt nicht in Konkurrenz zu Schwachstellen-Scannern wie Ping Castle oder Purple Knight. Es kommt typischerweise “vorher” zum Einsatz, um den Aufbau und die administrative Struktur einer Domäne zu erfassen. Es eignet sich auch gut, um Scanner und Audit-Tools zu ergänzen, die ihrerseits oft “nur” nach Schwachstellen und Detail-Konfigurationen suchen, dabei aber keine Auskunft geben, wie die Domäne eigentlich gebaut ist.

Auch weiterhin ist Angelo kein fertiges Tool, sonern ein Bausatz, weil es einige der Tools, die es steuert, nicht enthält. Diese muss man erst separat herunterladen und in den Angelo-Ordnern ablegen. Das ist aber schnell getan, eine Anleitung findet sich hier:

[Angelo: Meta-Reporting für Active Directory | faq-o-matic.net]

https://www.faq-o-matic.net/2015/02/23/angelo-meta-reporting-fr-active-directory/

Jetzt ohne AdFind

Bislang war eines der wichtigsten Tools, die Angelo gesteuert hat, das (nach wie vor hervorragende) ADFind von Joe Richards. Leider wird dieses kleine Programm aber mittlerweile von fast allen Virenscannern zu Unrecht (!) als Malware eingestuft. Das liegt daran, dass “Hacker” es gern missbrauchen. Da AdFind zwar sehr gute Dienste für Angelo geleistet hat, es aber eigentlich auch ohne geht, habe ich nun endlich die gewünschten Reports mit der PowerShell nachgebaut. Damit lässt sich Angelo nun auch wieder ohne lästige Malware-Warnungen einsetzen.

Eine Warnung gilt aber trotzdem: Angelo wertet das Active Directory sehr intensiv aus. Wer also ein SIEM oder ein anderes Security-Monitoring einsetzt, erhält vielleicht Warnungen wegen der vielen systematischen AD-Abfragen. Die sind aber harmlos, wenn sie auch evtl. in sehr großen Umgebungen durchaus Last erzeugen. Auch weiterhin liest Angelo nur im AD, ändert aber nichts.

Zum Download

Hier geht es zum Download:

Angelo: AD-Metareporting (20,4 KiB, 4.178-mal heruntergeladen, letzte Änderung am 5. Mai 2025)

Angelo: AD-Metareporting (20,4 KiB, 4.178-mal heruntergeladen, letzte Änderung am 5. Mai 2025)

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8977

Am 28. Januar 2026 war wieder Teams Community Day. An acht Standorten in ganz Deutschland kam die Teams-Community mit vielen Gästen zusammen, um über Themen und Trends aus dem Universum der digitalen Zusammenarbeit zu sprechen. Dieses Jahr war Hannover der Haupt-Standort, wir waren beim ATD Systemhaus zu Gast, Co-Sponsor war die Communardo Smart Work.

Am 28. Januar 2026 war wieder Teams Community Day. An acht Standorten in ganz Deutschland kam die Teams-Community mit vielen Gästen zusammen, um über Themen und Trends aus dem Universum der digitalen Zusammenarbeit zu sprechen. Dieses Jahr war Hannover der Haupt-Standort, wir waren beim ATD Systemhaus zu Gast, Co-Sponsor war die Communardo Smart Work. TCD 2026: Keynote Security (Nils Kaczenski) (3,8 MiB, 99-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

TCD 2026: Keynote Security (Nils Kaczenski) (3,8 MiB, 99-mal heruntergeladen, letzte Änderung am 2. Februar 2026) TCD 2026: Low Code (Jan Drees) (1,9 MiB, 88-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

TCD 2026: Low Code (Jan Drees) (1,9 MiB, 88-mal heruntergeladen, letzte Änderung am 2. Februar 2026) TCD 2026: Teams-Transkript (Stefan Riedel) (3,2 MiB, 95-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

TCD 2026: Teams-Transkript (Stefan Riedel) (3,2 MiB, 95-mal heruntergeladen, letzte Änderung am 2. Februar 2026) TCD 2026: Agentic Teams (Tomislav Karafilov) (1,6 MiB, 85-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

TCD 2026: Agentic Teams (Tomislav Karafilov) (1,6 MiB, 85-mal heruntergeladen, letzte Änderung am 2. Februar 2026) TCD 2026: Gast oder Gefahr (Patrick Kern) (2,1 MiB, 90-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

TCD 2026: Gast oder Gefahr (Patrick Kern) (2,1 MiB, 90-mal heruntergeladen, letzte Änderung am 2. Februar 2026) TCD 2026: Copilot Loop (Natanael Mignon) (1,8 MiB, 83-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

TCD 2026: Copilot Loop (Natanael Mignon) (1,8 MiB, 83-mal heruntergeladen, letzte Änderung am 2. Februar 2026)

Kategorie:

Kategorie:  Translate EN

Translate EN