Active Directory kennt verschiedene Gruppentypen, unter anderem Globale, Domänenlokale und Universale Gruppen. Der Typ ist im Verzeichnisdienst als Bitcode gespeichert, wobei verschiedene Bits für unterschiedliche Eigenschaften stehen. Die Werte dazu listet z.B. folgender Artikel unter “Remarks” auf:

[Group-Type attribute – Windows applications | Microsoft Docs]

https://docs.microsoft.com/en-us/windows/desktop/adschema/a-grouptype

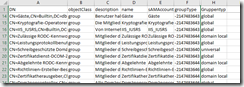

Mit Excel kann man die Gruppentypen etwa aus einem CSV-Export mit einer Formel auflösen. Ein Export könnte etwa so aussehen:

DN,objectClass,description,name,sAMAccountName,groupType,mail "CN=Exchange Organization Administrators,OU=Microsoft Exchange Security Groups,DC=demo,DC=zz",group,Users in this group will have permission to read and modify all Exchange configuration. This group should not be deleted.,Exchange Organization Administrators,Exchange Organization Administrators,-2147483640, "CN=Exchange Recipient Administrators,OU=Microsoft Exchange Security Groups,DC=demo,DC=zz",group,Users in this group can manage Exchange user attributes in the Active Directory and perform select mailbox operations. This group should not be deleted.,Exchange Recipient Administrators,Exchange Recipient Administrators,-2147483640, "CN=Exchange View-Only Administrators,OU=Microsoft Exchange Security Groups,DC=demo,DC=zz",group,Users in this group will have permission to read all Exchange configuration. This group should not be deleted.,Exchange View-Only Administrators,Exchange View-Only Administrators,-2147483640, "CN=Exchange Public Folder Administrators,OU=Microsoft Exchange Security Groups,DC=demo,DC=zz",group,Users in this group can manage Exchange public folder attributes in the Exchange Information Store and perform select public folder operations. This group should not be deleted.,Exchange Public Folder Administrators,Exchange Public Folder Administrators,-2147483640, "CN=DEMO-Hotline-Exch,OU=Microsoft Exchange Security Groups,DC=demo,DC=zz",group,"Mitglieder dieser Rolle können Postfächer Migrieren, Benutzer-Einstellungen der Postfächer anpassen und Mobil-Geräte zulassen oder blockieren.",DEMO-Hotline-Exch,DEMO-Migrations-Admins,-2147483640, "CN=Netzwerkkonfigurations-Operatoren,CN=Builtin,DC=demo,DC=zz",group,Mitglieder dieser Gruppe verfügen über einige Administratorrechte zum Verwalten der Konfiguration von Netzwerkfunktionen.,Netzwerkkonfigurations-Operatoren,Netzwerkkonfigurations-Operatoren,-2147483643,

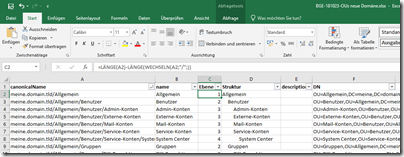

Öffnet man dies in Excel, so hilft folgende Formel, den Gruppentyp zu entschlüsseln:

=WENN(BITUND(ABS(F2);2);"global";WENN(BITUND(ABS(F2);4);"domain local";WENN(BITUND(ABS(F2);8);"universal";"other")))

Da der CSV-Export die Werte negativ ausgibt, sorgt ABS() dafür, das Vorzeichen zu entfernen. Dann prüft BITUND() auf das Vorhandensein der Bit-Schalter. Die obige Formel wertet die drei wichtigen Gruppentypen aus, natürlich sind auch noch andere Prüfungen möglich.

http://faq-o-matic.net/?p=8334

Kategorie:

Kategorie:  Translate EN

Translate EN