Die Benutzerkontensteuerung (User Account Control, UAC) sorgt seit Windows Vista und Windows Server 2008 für ein erhöhtes Sicherheitsniveau in einigen Standardsituationen. Dies erreicht sie, indem sie auch lokale Administratoren eines Windows-Systems so einschränkt, dass sie im Normalfall nur über Benutzer-Berechtigungen verfügen. Einige Hintergründe haben wir schon vor einigen Jahren in unserem Standard-Artikel beschrieben:

Die Benutzerkontensteuerung (User Account Control, UAC) sorgt seit Windows Vista und Windows Server 2008 für ein erhöhtes Sicherheitsniveau in einigen Standardsituationen. Dies erreicht sie, indem sie auch lokale Administratoren eines Windows-Systems so einschränkt, dass sie im Normalfall nur über Benutzer-Berechtigungen verfügen. Einige Hintergründe haben wir schon vor einigen Jahren in unserem Standard-Artikel beschrieben:

[Benutzerkontensteuerung (UAC) richtig einsetzen | faq-o-matic.net]

http://www.faq-o-matic.net/2008/02/22/benutzerkontensteuerung-uac-richtig-einsetzen/

Ein wichtiges Thema behandelt unser damaliger Artikel aber nicht: Was muss man tun, um in einem Windows-System mit aktivierter UAC Berechtigungen auf Dateien und Ordner sinnvoll zu verwalten? Dies beleuchten wir im Folgenden.

Die Explorer-Falle

Das größte Problem bei der Berechtigungsverwaltung mit aktivierter UAC ist ausgerechnet der Windows-Explorer. Es handelt sich dabei um eins der wenigen Programme, die nicht mit der UAC umgehen können: Man kann es nämlich nicht als Administrator starten. Selbst wenn man das versucht, klappt es nicht: Der Explorer läuft immer als eingeschränkter Anwender.

Ja, so ganz zutreffend ist das nicht. Thorsten Butz hat einen Weg beschrieben, wie man den Explorer tatsächlich als Administrator ausführen kann. Da dieser Weg allerdings alles andere als einfach ist, bleiben wir für die Belange dieses Artikels bei der obigen Aussage. Hier Thorstens Artikel:

[Run Windows Explorer as administrator | www.thorsten-butz.de]

http://www.thorsten-butz.de/run-explorer-as-admin/

Da Microsoft das auch aufgefallen ist, hat man sich dort für einen sehr halbgaren Workaround entschieden: Der Explorer manipuliert einfach mal so die Berechtigungsliste, ohne darauf deutlich hinzuweisen. So sieht das dann aus:

- Gegeben sei ein Ordner, auf den nur Administratoren zugreifen sollen. Da das ohne Spezialwerkzeuge nicht so einfach einzurichten ist, habe ich mich dazu als der vordefinierte “Administrator” angemeldet – der wird nämlich niemals durch UAC eingeschränkt.

Nur Administratoren dürfen an diesen Ordner.

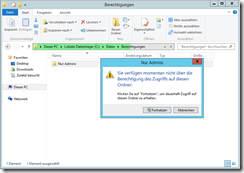

- Jetzt melde ich mich mit einem anderen Konto an (hier: NilsAdmin). Dieses Konto ist Mitglied der lokalen Gruppe “Administratoren” des Servers.

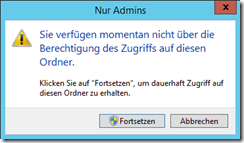

Ich versuche, den in Schritt 1 erzeugten Ordner zu öffnen. Geht nicht: Der Explorer meldet einen Berechtigungsfehler. Aber er bietet mir an, den Zugriff zu erhalten.

Du darfst hier nicht rein. Nur wenn du höflich drum bittest.

- Ich klicke also auf “Fortsetzen”, wie es die meisten Admins in dieser Situation tun. Und der Explorer lässt mich rein.

Na also, geht doch!

Die meisten Admins denken nun, das sei so eine typische “Sind Sie sicher”-Abfrage. Da mein Konto ja Administrator ist, darf es an den Ordner auch ran, und genau das habe ich bestätigt.Leider nicht ganz.

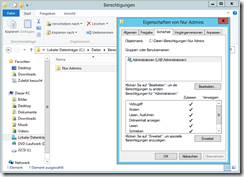

In Wirklichkeit hat der Explorer im Hintergrund die Berechtigungsliste des Ordners manipuliert:

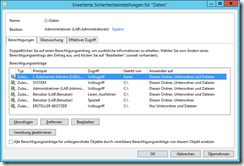

Simsalabim: Der Admin steht nun drin.

Zweifellos erreicht dieses Verhalten das, was der geplagte Administrator vordergründig in diesem Moment erreichen wollte: Er hat Zugriff auf den Ordner, und zwar genau den Zugriff, der ihm als Administrator auch zusteht. Aber um welchen Preis? Der Explorer hat das Benutzerkonto als neuen Eintrag in die Berechtigungsliste aufgenommen. Warum ist das ein Problem?

Man stelle sich nun Folgendes vor:

- Der Arbeitsbereich von NilsAdmin ändert sich. Daher wird er aus der lokalen Gruppe “Administratoren” des Dateiservers herausgenommen, um dort nicht mehr mit Adminrechten zugreifen zu können.

Da er aber dummerweise nun in diesem Ordner (und wer weiß in wie vielen noch) mit einer direkten Berechtigung drinsteht, kann er natürlich weiter zugreifen. Weiß nur keiner. - In dem Unternehmen wird ein Security-Audit durchgeführt. Die Admins lehnen sich beruhigt zurück, weil ihr Berechtigungssystem ja gut gebaut ist.

Ein paar Tage später hauen die Auditoren den Admins ihre Berechtigungen um die Ohren: In zahlreichen Ordnern sind Berechtigungen direkt für Benutzerkonten eingetragen, nicht für Gruppen. Und dann noch hohe und höchste Berechtigungen!

Der Hintergrund

UAC filtert aus dem Anmeldetoken des Benutzers einige vordefinierte Gruppen aus, die über hohe Berechtigungen verfügen. Die Mitgliedschaften in diesen Gruppen bleiben zwar sichtbar, sie sind aber nicht wirksam. Die wichtigste Gruppe, die dies betrifft, ist die Gruppe “Administratoren” des jeweiligen Systems, es gehören aber noch ein paar weitere dazu.

Das kann man auch zeigen: Ruft man in einem CMD-Fenster, das ein solcher Benutzer normal gestartet hat, “whoami /groups” auf, dann steht dort die Gruppe “Administratoren” drin, allerdings mit einem speziellen Hinweis. Zudem gibt es die Mitgliedschaft in der Pseudogruppe “Mittlere Verbindlichkeitsstufe”.

Die Ausgabe von whoami für einen Benutzer mit Adminrechten, durch UAC geschützt.

Startet derselbe User (der Mitglied in den “Administratoren” ist) das CMD-Fenster mit Admin-Rechten, so kommen andere Werte zurück: Die Gruppe “Administratoren” wird normal angezeigt, und er ist zudem Mitglied in “Hohe Verbindlichkeitsstufe”. In diesem Fenster sind die Adminrechte also wirksam.

Die Ausgabe von whoami ohne UAC-Schutz.

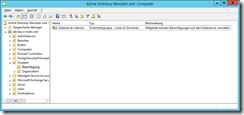

Die elegante Lösung

Der sinnvollste Weg, dieses Problem zu umgehen, besteht in einer gezielten Vergabe der Berechtigungen. Die Gruppe “Administratoren” sollte dabei in Berechtigungseinträgen nur als letzter Ausweg verwendet werden. Um die Administratoren des Dateiservers in die Lage zu versetzen, ohne weitere Klimmzüge mit dem Explorer Berechtigungen zu verwalten, sollte man eine eigene “Dateiserver-Admins”-Gruppe definieren und berechtigen. Eine solche selbstdefinierte Gruppe wird nicht durch UAC eingeschränkt. Arbeitet man hier mit der Berechtigungs-Vererbung, so ist dieses Prinzip recht einfach umzusetzen.

Eine eigene Gruppe zur Administration von Berechtigungen.

Diese Gruppe trägt man mit passender Berechtigung in die Ordner ein, deren Berechtigungen zu steuern sind.

Die Dateiserver-Admins erhalten Zugriff, der vererbt wird.

Die CMD-Methode

Ein anderer Weg geht über ein Programm, das immer an Bord ist und das sich einfach mit Adminrechten starten lässt: das CMD-Fenster.

Hier kann man Berechtigungen dann als Administrator verwalten. Dazu eignen sich die Bordmittel cacls und icacls – allerdings auch nur begrenzt. cacls ist sehr eingeschränkt und arbeitet in manchen Situationen fehlerhaft. icacls ist schwierig zu bedienen.

Der Industriestandard, um Windows-Berechtigungen auf der Kommandozeile zu verwalten, ist SetACL von Helge Klein.

Für viele Zwecke ist dieser Weg aber auch nicht besonders günstig, denn die Verwaltung von Berechtigungen per Kommandozeile ist umständlich und fehlerträchtig. Immerhin hat man so einen Weg, Berechtigungen auch zu skripten, um sie etwa auf einem Testsystem zu entwickeln und dann auf dem Produktionssystem umzusetzen.

Die Dateimanager-Methode

Ähnlich zur CMD-Methode kann man auch einen separaten Dateimanager einsetzen, der sich als Administrator aufrufen lässt. Nachteilig dabei ist, dass man eben ein separates Werkzeug braucht, das u.U. erst installiert werden muss. Und vielleicht werden dafür auch Lizenzkosten fällig.

Viele Administratoren schwören hier auf den Total Commander, der zwar Geld kostet, aber nur wenig. Er bietet auch zahlreiche Zusatzfunktionen.

Ein kostenloses Tool, das den Admin-Aufruf beherrscht, ist der FreeCommander. Dieses Programm gibt es sogar als Portable-Tool, es kommt also ohne Installation aus.

Der FreeCommander lässt sich als Admin starten.

Ebenfalls oft empfohlen wird der SpeedCommander (Shareware).

Die Luxus-Methode

Wer häufiger mit Berechtigungen in Windows-Systemen zu tun hat, sollte sich den großen Bruder von SetACL ansehen: SetACL Studio. Dieses grafische Werkzeug verwaltet praktisch alle Berechtigungen, die es in Windows gibt. Es kann nicht nur als Administrator laufen und so die UAC-Probleme vermeiden, sondern bietet auch darüber hinaus sehr fortgeschrittene Methoden für den tiefen Eingriff in die Berechtigungen.

http://faq-o-matic.net/?p=7135

Kategorie:

Kategorie:  Translate EN

Translate EN