Heute mal wieder ein (hihi) Quickie: Die Gruppe “BUILTIN\Prä-Windows 2000 kompatibler Zugriff” in Active Directory ist ein eingebautes Sicherheitsloch. Warum das so ist, könnt ihr an vielen Stellen im Web nachlesen. Kurz zusammengefasst: Diese Gruppe enthält standardmäßig die Pseudo-Systemgruppe “Authentifizierte Benutzer”, und damit kann jeder Benutzer (und auch jeder Computer) nahezu alles lesen, was im Active Directory so steht. Angepasste Zugriffsrechte lassen sich so schwer umsetzen, und Angreifer haben es allzu leicht.

Es ist mit wenigen Mausklicks möglich, diesen Eintrag zu entfernen und so in einem neu installierten AD die Gruppe zu leeren. Vor vielen Jahren haben wir schon ein Holzhammer-Skript dazu vorgestellt:

[Gruppe “Prä-Windows 2000 kompatibler Zugriff” per Skript leeren | faq-o-matic.net]

https://www.faq-o-matic.net/2010/06/21/gruppe-pr-windows-2000-kompatibler-zugriff-per-skript-leeren/

Heute mal eine ganz kurze Variante, die ohne VBScript auskommt:

REM Get Domain LDAP name

FOR /f "usebackq" %%a IN (`DSQUERY * DomainRoot -Filter "(objectClass=domain)" -SCOPE base`) DO (

SET Domain=%%a

)

SET Domain=%Domain:"=%

DSMOD GROUP "CN=Prä-Windows 2000 kompatibler Zugriff,CN=Builtin,%Domain%" -RMMBR "CN=S-1-5-11,CN=ForeignSecurityPrincipals,%Domain%"

Das Skript setzt voraus, dass die AD-Verwaltungstools auf dem ausführenden Rechner installiert sind, und es funktioniert in einem deutschsprachigen AD.

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8922

Die Experts Live Germany hat vor ein paar Tagen die Agenda und die Sprecher*innen der 2024-er Konferenz bekannt gegeben. 18 Tech-Vorträge werden in drei parallelen Tracks den Tag füllen. Die Speakers kommen aus der deutschen IT-Community, viele sind MVPs.

Die Experts Live Germany hat vor ein paar Tagen die Agenda und die Sprecher*innen der 2024-er Konferenz bekannt gegeben. 18 Tech-Vorträge werden in drei parallelen Tracks den Tag füllen. Die Speakers kommen aus der deutschen IT-Community, viele sind MVPs.

Die Konferenz findet am 11. Juni 2024 in Erfurt statt, die Location ist wieder der Zughafen. Diesmal mit optimiertem Audio-Erlebnis – wir dürfen also auch auf die Technik vor Ort gespannt sein, nicht nur auf die Inhalte.

Noch wenige Tage läuft der “Early Bird” mit reduzierten Ticketpreisen – es lohnt sich also, schnell zu sein. Hier geht’s lang:

[Experts Live Germany]

https://expertslive.de/

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8917

Die Nachricht ist nicht mehr ganz neu, aber sie ist auch aktuell wenig bekannt: In Kürze wird es endlich eine festgelegte Top Level Domain (TLD) für rein intern genutzte DNS-Domänennamen geben. Die zuständigen Gremien IANA und ICANN haben sich nach jahrelangem Prozess darauf geeinigt, dass die TLD “.internal” künftig dafür herhalten soll, lokale Netzwerke zu bezeichnen, deren Namen nicht im Internet aufgelöst werden.

Damit beenden die beiden Gremien eine unklare Situation, die schon jahrzehntelang bestand, sich aber vor allem seit 2008 deutlich verschärft hatte. Bis dahin hatte es nur eine festgelegte Liste von Top Level Domains gegeben, die zum größten Teil aus Zwei-Buchstaben-Kürzel für Länder bestand. Im Sommer 2008 erfolgte dann eine fast vollständige Freigabe von TLDs, sodass nahezu beliebige Wörter dafür registriert werden konnten. Hieraus wiederum entstanden Probleme für “ausgedachte” interne Domänennamen, denn diese konnten plötzlich auch regulär im Internet auftauchen.

Insbesondere gab es langjährige Missverständnisse und falsche Annahmen. So ist das beliebte Kürzel “.local” nie für den internen Gebrauch reserviert gewesen. Hier war es Apple, die urplötzlich auf die Idee kamen, die TLD produktiv zu verwenden, und prompt gab es Probleme.

So ganz fest ist die Entscheidung für “.internal” noch nicht, aber es ist auch nicht damit zu rechnen, dass sie noch wackelt. Nach der Vorentscheidung der IANA von Ende Januar 2024 läuft aktuell noch ein Kommentierungs- bzw. Einspruchsverfahren bei der “Internet-Behörde” ICANN. Die Frist für Einsprüche ist vor einigen Tagen ausgelaufen, bis Anfang April muss die ICANN nun einen zusammenfassenden Bericht vorlegen. Auf dessen Basis wird das Gremium dann vermutlich ein paar Wochen dne TLD “.internal” offiziell festlegen.

Mehr dazu:

[Überfällig: ICANN legt sich auf Namen für interne Domains fest | heise online]

https://www.heise.de/news/Ueberfaellig-ICANN-legt-sich-auf-Namen-fuer-interne-Domain-fest-9612253.html

[Proposed Top-Level Domain String for Private Use]

https://www.icann.org/en/public-comment/proceeding/proposed-top-level-domain-string-for-private-use-24-01-2024

[Welcher Name ist der beste für eine AD-Domäne? | faq-o-matic.net]

https://www.faq-o-matic.net/2007/06/08/welcher-name-ist-der-beste-fuer-eine-ad-domaene/

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8915

Die Experts Live Germany ist ein jährliches Event, das die deutschsprachige IT-Community zusammenbringt und sich auf Microsoft Cloud-, Hybrid- und On-Premises-Lösungen konzentriert. Die Veranstaltung bietet spannende Vorträge, Demos und Diskussionen mit Microsoft MVPs und erfahrenen Microsoft Experten und Expertinnen.

Die Experts Live Germany ist ein jährliches Event, das die deutschsprachige IT-Community zusammenbringt und sich auf Microsoft Cloud-, Hybrid- und On-Premises-Lösungen konzentriert. Die Veranstaltung bietet spannende Vorträge, Demos und Diskussionen mit Microsoft MVPs und erfahrenen Microsoft Experten und Expertinnen.

Die nächste Konferenz findet am 11. Juni 2024 in Erfurt statt. Erfurt ist als zentraler Knotenpunkt für den Bahnverkehr gut zu erreichen, egal ob Berlin, Frankfurt, München oder Stuttgart. Auch wer mit dem Auto anreist, kommt über A4 und A71 ohne Probleme schnell ans Ziel. Die Veranstaltung ist eine perfekte Gelegenheit, um sich mit anderen IT-Enthusiasten zu vernetzen und neueste Technologien kennenzulernen. Wir freuen uns auf eure Teilnahme!

Markiert euch also schon mal eure Kalender, Tickets gibt’s im neuen Jahr.

[Experts Live Germany]

https://expertslive.de/

Aktuell ist der Call for Speakers geöffnet, falls ihr also nicht nur vor, sondern auf der Bühne dabei sein wollte, dann hier entlang: https://sessionize.com/experts-live-germany-2024

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8912

Mein Metareporting-Tool Angelo für Active Directory hat nun nach vielen Jahren ein Update bekommen. Es ergänzt die Reports und behebt ein paar ärgerliche Fehler.

Angelo eignet sich gut, um einen ersten umfassenden Überblick über eine AD-Umgebung zu erhalten, ohne stundenlang in den GUI-Tools herumzuklicken. Es eignet sich auch als Basis, um den “Gesundheitszustand” und die Security-Konfiguration einzuschätzen. Anders als andere Tools berechnet es dabei keinen “Score” und keine Bewertung, sondern sammelt nur Report-Daten. Die sind dann mit Fachkenntnis zu interpretieren.

Vorsicht: In großen oder sicherheitskritischen Umgebungen sollten man sich den Einsatz von Angelo genehmigen lassen. Es führt sehr umfangreiche Abfragen an das AD durch, so dass das Sicherheits-Monitoring schon mal anschlagen kann.

Näheres zu Angelo:

[Angelo: Meta-Reporting für Active Directory | faq-o-matic.net]

https://www.faq-o-matic.net/2015/02/23/angelo-meta-reporting-fr-active-directory/

Und der Download:

Angelo: AD-Metareporting (15,9 KiB, 3.149-mal heruntergeladen, letzte Änderung am 19. September 2023)

Angelo: AD-Metareporting (15,9 KiB, 3.149-mal heruntergeladen, letzte Änderung am 19. September 2023)

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8910

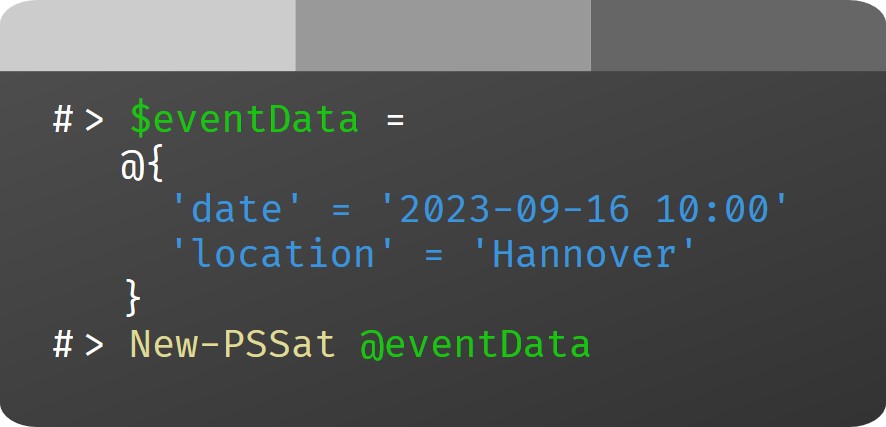

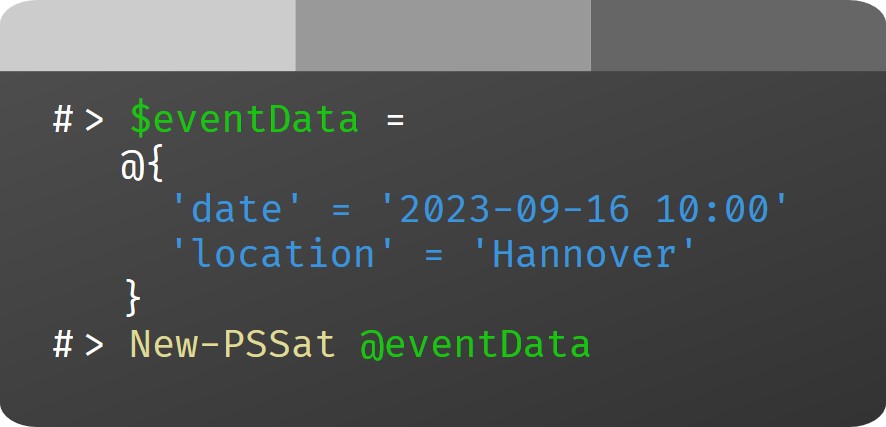

Nach einer längeren (Pandemie-)Pause findet am 16.09.2023 nun endlich wieder ein PowerShell Saturday in Hannover statt.

Nach einer längeren (Pandemie-)Pause findet am 16.09.2023 nun endlich wieder ein PowerShell Saturday in Hannover statt.

Bei dem Event wird es vor allem um PowerShell-bezogene Themen gehen, aber natürlich kommen auch andere Produkte, für die PowerShell als „Kleber“ dient, nicht zu kurz.

Die Veranstaltung findet in den Räumen der Netz-Weise statt, die viele aus den monatlichen Treffen der PowerShell User Group Hannover (PSUGH.de) kennen.

Durch die Sponsoren Netz-Weise, Script Runner und Au2Mator ist für das leibliche Wohl gesorgt.

Nähere Infos zum Event sowie die Möglichkeit; sich anzumelden, findet man auf pssat.de.

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8907

Zu meiner Session “Design for Change: Active Directory für das Cloud-Zeitalter” auf der diesjährigen Experts Live in Erfurt gibt es ein umfangreiches Handout zum Nachlesen:

Zu meiner Session “Design for Change: Active Directory für das Cloud-Zeitalter” auf der diesjährigen Experts Live in Erfurt gibt es ein umfangreiches Handout zum Nachlesen:

[Experts Live Germany: Die Relevanz von Active Directory (AD) im Cloud-Zeitalter]

https://www.it-p.de/news/experts-live-germany-die-relevanz-von-active-directory-ad-im-cloud-zeitalter/

Da mich einige Leute danach gefragt haben: eine Aufzeichnung von meiner Session gibt es nicht. Allerdings ist ein ähnlicher Vortrag von mir vor zwei Jahren auf der virtuellen Konferenz Cloud8 als Video verfügbar – allerdings auf Englisch:

[CloudEight Session 32 Design for Change Active Directory for the Cloud Age]

https://youtu.be/cTjYMeoN1QI

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8905

Am Dienstag, dem 20. Juni 2023 findet (endlich) wieder eine Community-Konferenz statt. Die zweite Ausgabe der Experts Live Germany lädt nach Erfurt und bietet einen ganzen Tag IT-Austausch mit 18 Speakern in drei parallelen Tracks. Das Line-up kann sich sehen lassen: MVPs, Microsoft-Mitarbeiter und weitere große Namen aus der deutschsprachigen IT-Community.

Am Dienstag, dem 20. Juni 2023 findet (endlich) wieder eine Community-Konferenz statt. Die zweite Ausgabe der Experts Live Germany lädt nach Erfurt und bietet einen ganzen Tag IT-Austausch mit 18 Speakern in drei parallelen Tracks. Das Line-up kann sich sehen lassen: MVPs, Microsoft-Mitarbeiter und weitere große Namen aus der deutschsprachigen IT-Community.

Noch gibt es Tickets – hier geht’s lang:

[Experts Live Germany]

https://expertslive.de/

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8901

Ja, es ist so weit – bald darf ich endlich wieder “echte” Events als Sprecher besuchen. Deshalb beschäftige ich mich dieser Tage mal wieder intensiver mit PowerPoint.

Ja, es ist so weit – bald darf ich endlich wieder “echte” Events als Sprecher besuchen. Deshalb beschäftige ich mich dieser Tage mal wieder intensiver mit PowerPoint.

Ich nehme für mich in Anspruch, mich ziemlich gut mit der Software auszukennen. Trotzdem gibt es auch in PowerPoint – nebenbei bemerkt, ein ebenso oft über- wie unterschätztes Werkzeug, das erstaunlich häufig falsch eingesetzt wird – so manches, was ich erst mal rausfinden muss. Damit es beim nächsten Mal schneller geht, hier ein paar völlig unsortierte Tipps, wie sie mir grad über den Weg liefen.

… weiterlesen

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8897

In etwa zwei Monaten gibt es endlich wieder mal ein IT-Event, wie es früher immer war: Die Experts Live Germany lädt zum zweiten Mal nach Erfurt. Am 20. Juni 2023 gibt es 18 Vorträge aus der IT-Community plus 6 Sponsoren-Sessions zu hören. Die Location ist diesmal ein echter Leckerbissen: Der Zughafen in Erfurt gibt uns ein cooles Ambiente.

In etwa zwei Monaten gibt es endlich wieder mal ein IT-Event, wie es früher immer war: Die Experts Live Germany lädt zum zweiten Mal nach Erfurt. Am 20. Juni 2023 gibt es 18 Vorträge aus der IT-Community plus 6 Sponsoren-Sessions zu hören. Die Location ist diesmal ein echter Leckerbissen: Der Zughafen in Erfurt gibt uns ein cooles Ambiente.

Die Agenda ist jetzt fertig, sie umfasst Sessions vieler bekannter und einiger neuer Größen aus der IT-Community. Klingt nach einem spannenden Tag!

Hier geht’s lang:

[Experts Live Germany]

https://expertslive.de/

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=8893

Kategorie:

Kategorie:  Translate EN

Translate EN

Die Experts Live Germany hat vor ein paar Tagen die Agenda und die Sprecher*innen der 2024-er Konferenz bekannt gegeben. 18 Tech-Vorträge werden in drei parallelen Tracks den Tag füllen. Die Speakers kommen aus der deutschen IT-Community, viele sind MVPs.

Die Experts Live Germany hat vor ein paar Tagen die Agenda und die Sprecher*innen der 2024-er Konferenz bekannt gegeben. 18 Tech-Vorträge werden in drei parallelen Tracks den Tag füllen. Die Speakers kommen aus der deutschen IT-Community, viele sind MVPs.

Nach einer längeren (Pandemie-)Pause findet am 16.09.2023 nun endlich wieder ein PowerShell Saturday in Hannover statt.

Nach einer längeren (Pandemie-)Pause findet am 16.09.2023 nun endlich wieder ein PowerShell Saturday in Hannover statt.