Als geplagter Admin muss man oft Rechner neu starten. Meist macht man das remote über eine RDP-Sitzung oder über einen Steuerbefehl. Danach beginnt das Ratespiel: Ist der Neustart schon abgeschlossen?

Eine einfache Möglichkeit, das zu überwachen, besteht in einem “Dauerping”: Mit ping -t fragt man den Zielrechner dauerhaft an. Vor dem Neustart antwortet er, während des Bootvorgangs kommt keine Antwort, und ist der Start abgeschlossen, kommt wieder eine Antwort zurück. Das reicht in den meisten Fällen völlig aus.

Der Nachteil der Methode: Schaut man nicht dauernd auf das Shell-Fenster mit den Ping-Ergebnissen, dann übersieht man den Statuswechsel leicht. Nach einiger Zeit ist der Abschnitt ohne Antwort nach oben aus dem Fenster gerollt. So kann man nicht einschätzen, ob der Rechner den Neustart noch gar nicht begonnen hat oder ob er schon längst fertig ist.

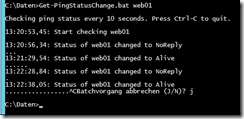

Für solche Zwecke habe ich mir ein kleines Skript gebaut, das den Vorgang etwas pfiffiger handhabt. Es pingt den Zielrechner ebenfalls an, stellt den Statuswechsel von “antwortet” zu “antwortet nicht” und umgekehrt aber deutlich und mit Zeitstempel dar.

Auf diese Weise lässt sich der Vorgang recht simpel überwachen. Die Syntax ist sehr einfach:

Get-PingStatusChange.bat <Zielrechner>

dabei ist <Zielrechner> der Kurzname, der volle DNS-Name oder auch die IP-Adresse des Computers, um den es geht. Möchte man die Überwachung beenden, so drückt man Strg-C und bestätigt den Abbruch. Wer will, setzt danach die Farbe des Shellfensters mit dem Kommando color auf den Normalzustand zurück.

Wer mehrere Rechner parallel auf diese Weise überprüfen möchte, kann das Skript in mehreren Instanzen mit einem Fenster pro Computer starten. Dazu eignet sich folgender Aufruf:

start /separate Get-PingStatusChange.bat <Zielrechner1>

start /separate Get-PingStatusChange.bat <Zielrechner2>

start /separate Get-PingStatusChange.bat <Zielrechner3>

start /separate Get-PingStatusChange.bat <Zielrechner4>

Als simple Lösung ist das durchaus praktikabel.

Get-PingStatusChange.bat (809 bytes, 1.695-mal heruntergeladen, letzte Änderung am 20. Juni 2016)

Get-PingStatusChange.bat (809 bytes, 1.695-mal heruntergeladen, letzte Änderung am 20. Juni 2016)

Kurzlink zu diesem Artikel:

http://faq-o-matic.net/?p=7419

Kategorie:

Kategorie:  Translate EN

Translate EN

Wir haben die neue Version 3.10 unseres AD-Dokuwerkzeugs José freigegeben. Folgendes ist neu:

Wir haben die neue Version 3.10 unseres AD-Dokuwerkzeugs José freigegeben. Folgendes ist neu: