Mit NAP, der Network Access Protection, möchte Microsoft die Sicherheit von Netzwerken dadurch erhöhen, dass jedes Windows-System erst dann Zugang zum Netzwerk erhält, wenn es vorher festgelegte Sicherheitsanforderungen erfüllt. NAP ist also eine Richtlinien-Durchsetzungs-Komponente des Windows-Servers, welche jedes System prüft und ggf. Anpassungen automatisch durchführt. IT-Verantwortliche haben nun die Möglichkeit Richtlinien einzurichten, die den Zugriff auf das Netz so lange verhindern, bis der Client die Einhaltung dieser Richtlinien nachweist.

Weiterhin soll mit NAP das „Zusammenspiel“ zusätzlicher Technologien gefördert sowie der Schutz gegen Spy-/Malware und Viren erhöht werden, sobald Computer auf Unternehmensnetzwerke zugreifen. NAP wurde also entworfen, um dem Administrator ein weiteres Hilfsmittel im täglichen Berufsleben zur Verfügung zu stellen. NAP kann aber nicht verhindern, dass sich nicht autorisierte Anwender unerlaubten Zugang zum Netzwerk verschaffen, um somit evtl. Viren einzuschleusen oder Angriffe zu starten.

Eigentlich sollte NAP schon in Windows Server 2003 R2 integriert sein, kommt nun aber vermutlich erst mit Windows Server 2008 auf den Markt. NAP ist allerdings bereits in Windows Vista und den aktuellen Betas von Windows Server 2008 enthalten. Mit NAP werden die folgen drei Aspekte berücksichtigt:

1. Die Gültigkeit der Netzwerkrichtlinien

Wenn ein Computer eine Verbindung mit dem Netzwerk aufbauen möchte, wird zuerst der aktuelle Sicherheitsstatus des Clients überprüft, und zwar anhand der Zugangsrichtlinien, die der Administrator festgelegt hat. Kommt lediglich die NAP-Überwachung zum Einsatz, so wird eine Verletzung der Richtlinien zwar notiert, aber dem unsicheren Client trotzdem der Zugang zum Netzwerk gewährt. Ist stattdessen das NAP für die strikte Isolation konfiguriert, wird dem Client bei Nichterfüllung der Zugangsrichtlinien der Zugriff auf das Netzwerk verwehrt.

2. Die Einhaltung und Erfüllung der Netzwerkrichtlinien

NAP stellt dem Administrator diverse Werkzeuge zur Verfügung, womit sich die gewünschten Unternehmensrichtlinien leicht einrichten bzw. erreichen lassen. Computer, die diese Richtlinien nicht erfüllen, werden zunächst isoliert und in einen Quarantänebereich verschoben (sog. Netzwerkisolation).

3. Die Netzwerkisolation

Erfüllt ein Client die gewünschten Richtlinien nicht, so kann der Client in einen Quarantänebereich verschoben werden, um nachträglich die gewünschte Sicherheitskonfiguration nachzuholen. Alternativ kann dem Client aber auch der Zugriff auf das komplette Netzwerk oder auf bestimmte Bereiche verweigert werden. Schließlich ist es ebenfalls möglich einen Quarantänebereich für Gast-PCs zu erstellen, die somit keinen Zugriff auf das Unternehmensnetzwerk haben, aber z.B. ins Internet dürfen.

Bisher hat der Administrator eine Überprüfung des Benutzernamens und/oder der IP vorgenommen. Mit NAP bekommt er nun darüber hinaus die Möglichkeit, die folgenden festgelegten Policys (Richtlinien) zu prüfen:

- Zentrale Konfiguration der Richtlinien

- Automatische Aktualisierung der Systeme, um permanente Einhaltung der Sicherheitsrichtlinien sicherzustellen

- Überprüfung der Systeme noch vor dem Zugang bzw. der Kommunikation mit dem Netzwerk

- Wahlweise Isolation der Systeme in einen Quarantänebereich des Netzes, bis die Systeme auf den aktuellen Stand gebracht werden

Mit diesen Möglichkeiten wird eine weitere Hürde für den Zugang zu einem Netzwerk errichtet und dieses auf der anderen Seite natürlich weiter abgesichert. Zum Beispiel ist es nun möglich festzulegen, dass auf den Systemen der vorgeschriebene (und sich auf dem aktuellen Stand befindende) Virenscanner, das vorgeschriebene Betriebssystem und/oder die korrekt konfigurierte lokale Firewall installiert sein müssen. Diese Einstellungen sind gerade für Laptop-Anwender bzw. Heim-Arbeitsplätze sehr wichtig. So kann man sicherstellen, dass sich jedes System, das sich am Netzwerk anmelden möchte, sei es per VPN/RAS oder direkt, den Firmenrichtlinien entspricht. Anderenfalls ist eine Anmeldung nicht möglich. Durch diese Sicherheitsrichtlinien ist die Netzwerkkommunikation wesentlich sicherer, denn so ist gewährleistet, dass sich von einem Heimarbeitsplatz oder einem HotSpot kein Virus/Wurm/Trojaner/Mal-/Spyware sich ins Firmennetz einschleusen kann. NAP kann ebenfalls um Anwendungen von Drittanbietern erweitert werden, so dass ggf. noch andere Voraussetzung erfüllt werden müssen, wie z.B. Update-Stand der einzelnen Programme usw.

NAP umfasst Server- und Client-Komponenten:

- NAP-fähige Clients (Windows Vista, Longhorn Server), die folgende Dienste unterstützen; DHCP, RAS/VPN, IEEE 802.1x sowie IPSec

- NAP-fähige Server (ab Longhorn Server), die die gleichen Dienste unterstützen wie der Client (IEEE 802.1x, DHCP etc.) und worauf ein IAS ausgeführt werden kann

- IAS (= Internet Authentication Service) Server (der auf einem Longhorn Server läuft), der die Systeme auf die Einhaltung der Richtlinien hin überprüft

- Richtlinienserver, die festlegen, wie der Status eines jeden Systems, das ins Netzwerk möchte, sein muss und ggf. weitere Patches/Anwendungen für die Systeme bereithält

- Zertifikatsserver (unter Longhorn), die IPSec-fähigen NAP-Systemen Zertifikate ausstellen

Die Client-Komponente besteht aus dem SHA (= System Health Agent), der z.B. dafür sorgt, dass die Virenscannersignatur oder die Stände des Betriebssystemupdates an den Richtlinienserver übermittelt werden. Ein weiterer Teil der Client-Komponente ist der Quarantäneagent. Dieser ist für den Pflegestatus des NAP–Clients zuständig und kommuniziert diese Information an die darüber liegenden (SHA) und an die darunter liegenden (QEC = Quarantine Enforcement Client) Dienste. Die dritte und letzte Komponente des Clients ist die QEC (= Quarantine Enforcement Client )-Komponente. Es gibt für jeden Netzwerkverbindungs-Dienst einen Agenten der z.B. für DHCP, VPN-Verbindungen oder IPSec zuständig ist. Die SHAs übergeben SoHs (Statement of Health), die z.B. den Status der zuletzt installierten Betriebssystemupdates oder des Virenscanners prüfen und an die Quarantäneagenten übermitteln.

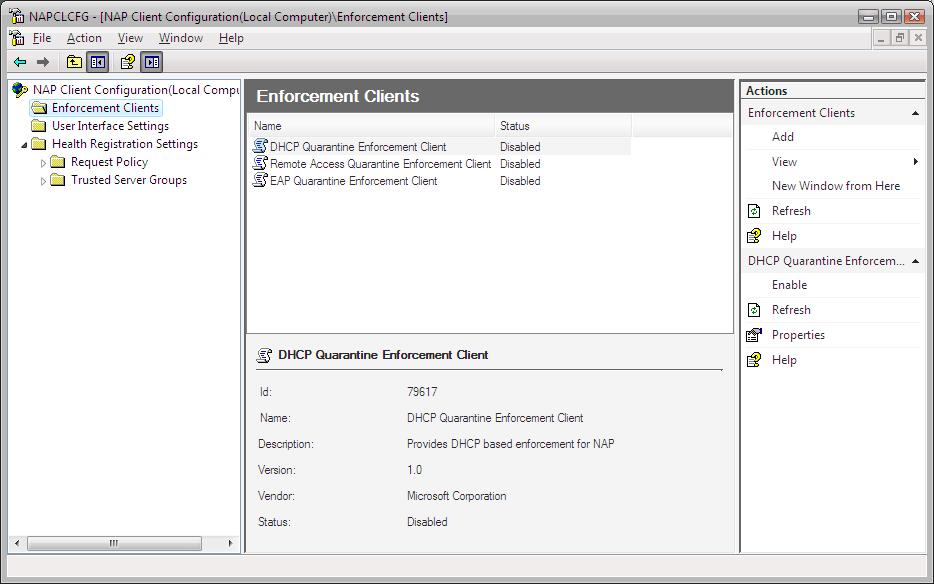

Screenshot von Windows Vista:

Die Server-Architektur von NAP besteht aus dem NAP-Server, dem IAS-Server, dem Quarantäneserver und einer Schicht mit SHV (= System Health Validators)-Komponenten. Der IAS-Server empfängt vom NAP-Server bzw. von der Komponente QES eine Liste mit den SoHs, die der Client über RADIUS an den Server übermittelt hat. Der IAS vermittelt zwischen dem NAP-Server und dem Quarantäneserver. Der Quarantäneserver erstellt Systemanalysen anhand der vorgegebenen Richtlinien und ist für die Kommunikation zwischen jeder SHV und dem IAS zuständig.

Die SHV-Komponente ist wie beim Client der SHA (= System Health Agent) für die Aktualität der Virenscannersignatur und der Betriebssystemupdates verantwortlich und übermittelt diese an den jeweiligen Richtlinienserver. Beispielsweise übermittelt ein bestimmter SHV die Informationen über den Virenscanner an einen bestimmten Richtlinienserver und eine andere SHV übermittelt die Stände des Betriebssystemupdates an einen anderen bestimmten Richtlinienserver.

Des Weiteren gestaltet sich der Quarantänebereich von NAP folgendermaßen:

- Jeder DHCP-Client bezieht seine IP-Adresse von einem DHCP-Server. Daher gibt es einen DHCP-Quarantänebereich, so dass, wann immer ein Client eine IP-Adresse anfordert bzw. diese erneuert, der DHCP-Server die Zugangsanforderung überprüfen kann und somit entscheidet, wie die Anfrage des Clients weiter verarbeitet wird. Dieses ist die einfachste und schwächste Netzwerkisolation.

- Dann gibt es noch die IPSec-Quarantäne, die nichts anderes macht als zu überprüfen, ob der Status der Quarantäneclients in Ordnung ist und (wenn dem so ist) vom Zertifikatsserver X.509 Zertifikate für die Clients abzurufen. Diese werden im privaten Netz von den NAP-Clients für die Authentifizierung sowie IPSec-Kommunikation zwischen den NAP-Clients benötigt. Bei dieser Variante können lediglich die Clients eine Kommunikation aufbauen, die auch über einen gültigen Status verfügen. Mit IPSec ist es möglich Anforderungen basierend auf IP-Adressen oder Portnummern zu definieren. Anders als bei der DHCP- sowie VPN-Quarantäne grenzt die IPSec-Quarantäne die Kommunikation auf die Verbindung und die Übertragung einer gültigen IP-Konfiguration der Clients ein. Mit der IPSec-Quarantäne erreicht man die stärkste Isolation.

- Schließlich gibt es noch die VPN-Quarantäne. Hier werden die Anforderungen für den Zugriff auf das Netzwerk vom VPN-Server gesetzt – und zwar immer dann, wenn sich ein Client per VPN mit dem Netzwerk verbinden möchte. Mit diesem Quarantänebereich wird eine sehr starke Netzwerkisolation erreicht.

Diese Überprüfungsarten können erweitert werden, indem Softwarehersteller SHAs für den NAP-Client und SHVs für den IAS-Server, den NAP-Server und ggf. für den Richtlinienserver herstellen.

http://faq-o-matic.net/?p=537

Kategorie:

Kategorie:  Translate EN

Translate EN