In diesem Artikel geht es darum, wie man Verbindungen zu einem Terminalserver mit Bordmitteln absichern kann. Die benötigten Komponenten sind bei einem Windows Server 2003 dabei. Grundlegend benötigt man nur zwei Komponenten:

- Einen Terminal Server im Anwendungsmodus

- Eine Zertifizierungsstelle (CA)

ACHTUNG – Wenn man eine CA im Netz installiert, muss man diese besonders schützen! Zudem handelt es sich bei der Installation einer CA um einen Vorgang, der unternehmensseitig gut geplant sein sollte, weil es um die Grundlage einer PKI-Struktur geht. Dieser Artikel beschränkt sich auf technische Grundzüge.

Die hier beschriebene Vorgehensweise bezieht sich auf einen Windows Server 2003 Enterprise Edition mit SP1.

Die SSL-Funktionalität kann nur genutzt werden, wenn der Server mit dem Service Pack 1 aktualisiert worden ist. Auf den Clients muss dann die neueste Version des Remote-Desktop-Clients installiert werden! Der Terminalserver ist standardmäßig nicht mitinstalliert. Um diesen nutzen zu können, benötigt man einen Terminal-Lizenzserver, der die CALs (Zugriffslizenzen) verwaltet.

Einrichten des Terminalservers:

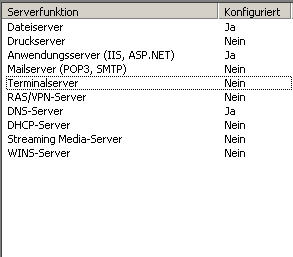

Mit dem Serverkonfigurations-Assistenten kann man die benötigte Komponenten hinzufügen.

Nachdem die Terminalserver-Funktion ausgewählt wurde, läuft die Installation automatisch ab. Für die SSL-Verbindung benötigt man nun noch eine Zertifizierungsstelle. Auch diese muss manuell nachinstalliert werden.

Installation der Zertifizierungsstelle:

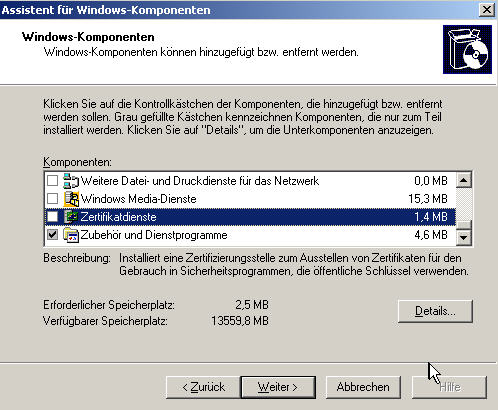

Während einer Standardinstallation werden die Zertifizierungsdienste nicht mitinstalliert. Über Start – Einstellungen – Systemsteuerung – Software – Windows Komponenten hinzufügen kann man diese nachinstallieren.

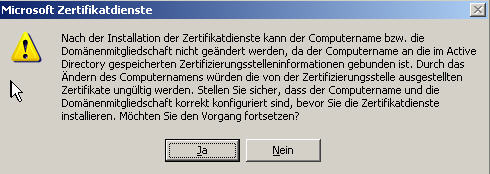

Wenn man die Zertifikatdienste installiert, dann kann der Name des Servers nicht mehr geändert werden! Es wird dazu ein Fenster eingeblendet, das man mit OK bestätigen muss, damit die Installation fortgesetzt werden kann.

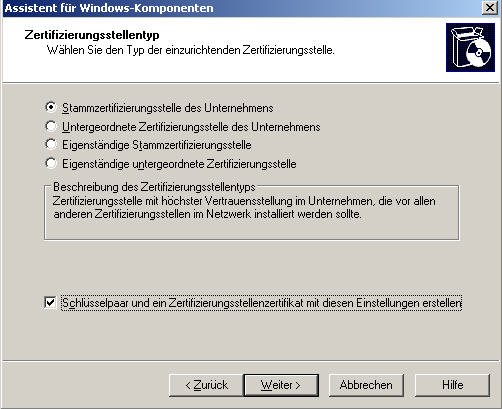

Nun muss man entscheiden, welchen Typ von CA man einsetzen möchte. Da es sich bei meinem Server um einen DC handelt, wähle ich eine Stammzertifizierungsstelle des Unternehmens. Dadurch ist die Zertifikatdatenbank in das AD integriert.

Nun erfolgt die Auswahl des Kryptographianbieters für das Schlüsselpaar (öffentlich/privat). Die Standardeinstellung ist hier ausreichend und kann so übernommen werden.

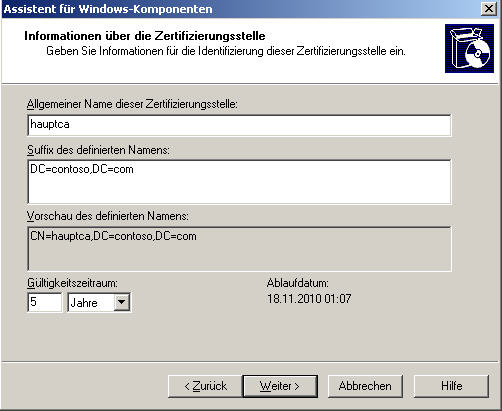

Im nächsten Schritt muss ein allgemeingültiger Name für die CA definiert werden.

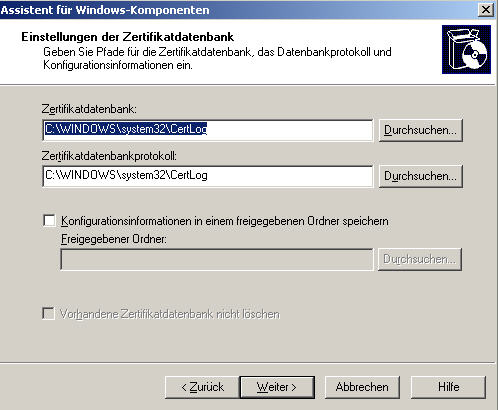

Während der Installation kann man den Speicherort für die Datenbank angeben, oder der Standardpfad wird übernommen.

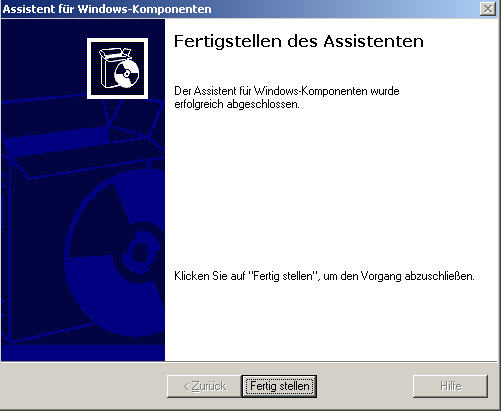

Wenn die benötigten Installationsdateien übertragen worden sind, ist die Installation der CA abgeschlossen.

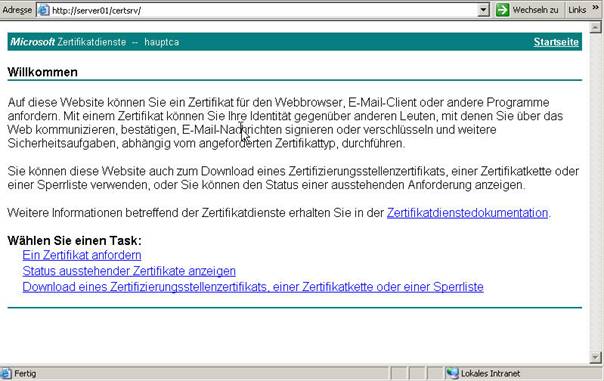

Um zu kontrollieren, ob die CA korrekt arbeitet, kann man versuchen, über den Browser eine Verbindung herzustellen. Dazu gibt man folgende URL ein: http://server01/certsrv. Wenn alles korrekt konfiguriert wurde, zeigt sich folgendes Bild.

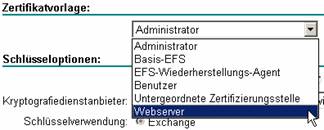

Für die SSL-Verbindung muss für den Server ein Webserver-Zertifikat angefordert und installiert werden. Um das Zertifikat anzufordern, wählt man Benutzerzertifikat – erweiterte Zertifikatanforderung. Im Abschnitt Zertifikatvorlage wählt man den Punkt Webserver.

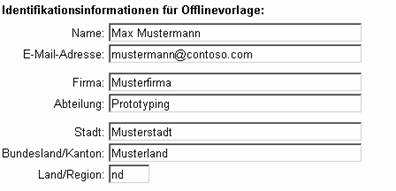

Die Informationen zur Person müssen korrekt ausgefüllt werden, damit das Zertifikat ausgestellt werden kann.

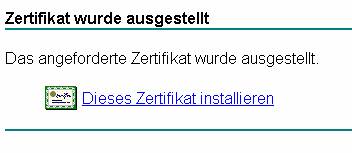

Wenn die Angaben akzeptiert worden sind und die Anforderung vom Server verarbeitet wurde, kann man sofort das neue Zertifikat installieren.

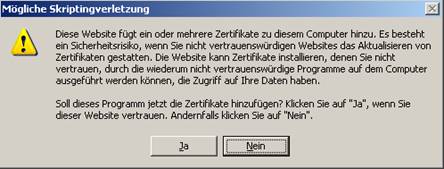

Zur Installation einfach den angebotenen Link anklicken und die Warnmeldung mit Ja bestätigen.

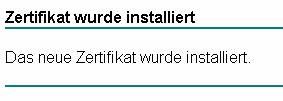

Die Webseite der Zertifizierungsstelle sollte danach eine erfolgreiche Installation melden.

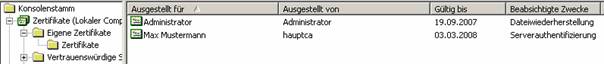

Das neue Zertifikat befindet sich im Zertifikatsspeicher des Servers. Mit der MMC und dem Snap-in "Zertifikate (aktueller Benutzer)" kann man dieses kontrollieren.

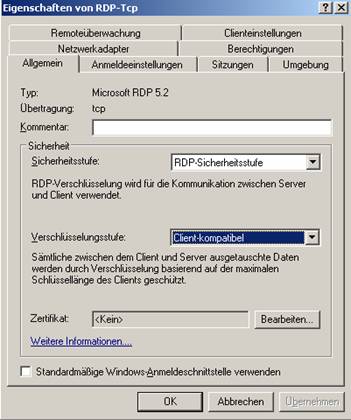

Nun kann man die Konfiguration des Terminalservers entsprechend anpassen. Die Konfiguration wird über das Tool Terminaldienstkonfiguration erledigt. Das Tool befindet sich unter: Start – Programme – Verwaltung – Terminaldienstkonfiguration – Verbindungen – RDP-Tcp. Mit einem Rechtsklick werden die Eigenschaften aufgerufen.

Mit Bearbeiten, die Schaltfläche für Zertifikate, kann man das Zertifikat auswählen und bestätigen. Der korrekte DNS-Name muss im Feld Zertifikat angezeigt werden, damit das Zertifikat nutzbar ist.

Mit diesem Zertifikat kann man nun die Sicherheitsstufe auf SSL umstellen. Im Dropdownfeld Sicherheitsstufe sollte man nun den Punkt SSL auswählen können.

Nach der Bestätigung mit OK sind nur noch SSL-Verbindungen zu dem Terminalserver möglich. Somit ist die gesamte Kommunikation zwischen Client und Server verschlüsselt.

Um den TS-Client mit SSL nutzen zu können, muss die neueste Version des RDP-Clients installiert werden. Der Client befindet sich auf dem Server unter:

%systemroot%windowssystem32clientstsclientwin32

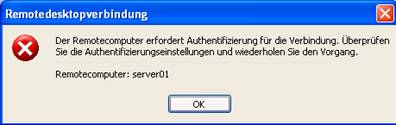

Wenn bei dem Client nicht das korrekte Zertifikat installiert worden ist, bekommt man eine Fehlermeldung, wenn man versucht, eine Verbindung aufzubauen.

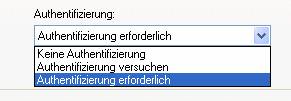

An dem RDP-Client muss man noch die Authentifizierung aktiveren, damit das Zertifikat installiert wird. In den Eigenschaften des RDP-Clients auf der Registerkarte Sicherheit wählt man die Einstellung "Authentifizierung erforderlich".

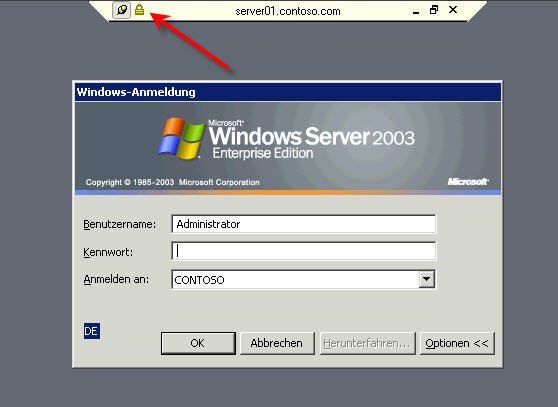

Durch die Installation des Zertifikats und Einrichtung der Authentifizierung ist es nun möglich, eine verschlüsselte Verbindung zum Server aufzubauen. SSL wird durch das gelbe, geschlossene Schloss in der Titelzeile der Verbindung angezeigt.

Durch diese einfache Konfiguration können nun auch gesicherte RDP-Verbindungen durch das Internet geschaltet werden. Wenn diese Lösung in größeren Umgebungen eingesetzt werden soll, dann ist der Einsatz einer PKI unabdingbar. Des weiteren müssen die Zertifizierungsstellen gesondert gesichert werden (Offline/Online Verfahren).

Kürzel:

TS = Terminal Server

MS = Microsoft

SSL = Secure Socket Layer

CA = Certification Authority

DC = Domain Controller

AD = Active Directory

URL = Uniform Resource Locator

PKI = Public Key Infrastructure

CAL = Client Access License

http://faq-o-matic.net/?p=643

Kategorie:

Kategorie:  Translate EN

Translate EN