Am 1. und 2. Februar fand die erste Ausgabe der neuen Windows-Konferenz WINone in München statt. Ich hatte dort das Vergnügen, drei Funktionsbereiche des kommenden Windows Server “8” vorzustellen, der demnächst in die Beta-Phase geht. Hier sind die Folien der drei Vorträge:

- Hyper-V 3.0: Der Sprung an die Spitze?

- Active Directory reloaded in Windows Server „8“

- File Services in Windows Server „8“: Fit fürs Rechenzentrum

Außerdem findet ihr noch ein paar Nachträge, die sich in der Diskussion mit den Teilnehmern ergeben hatten.

Die Folien

Hier der Download:

WINone 2012: Folien AD in Windows Server 8 (1,3 MiB, 2.322-mal heruntergeladen, letzte Änderung am 3. Februar 2012)

WINone 2012: Folien AD in Windows Server 8 (1,3 MiB, 2.322-mal heruntergeladen, letzte Änderung am 3. Februar 2012)

WINone 2012: Folien File Services in Windows Server 8 (1,2 MiB, 2.271-mal heruntergeladen, letzte Änderung am 3. Februar 2012)

WINone 2012: Folien File Services in Windows Server 8 (1,2 MiB, 2.271-mal heruntergeladen, letzte Änderung am 3. Februar 2012)

WINone 2012: Folien Hyper-V 3.0 in Windows Server 8 (1,1 MiB, 2.113-mal heruntergeladen, letzte Änderung am 3. Februar 2012)

WINone 2012: Folien Hyper-V 3.0 in Windows Server 8 (1,1 MiB, 2.113-mal heruntergeladen, letzte Änderung am 3. Februar 2012)

Nachträge

Tools

Ich habe in der AD-Session zwei Tools vorgestellt, mit denen man bereits heute unter Windows Server 2008 R2 wesentlich komfortabler als mit den Bordmitteln auf den “Active-Directory-Papierkorb” und auf die “Fine-Grained Password Policies” zugreifen kann.

[faq-o-matic.net » Lazarus erweckt gelöschte AD-Objekte bequem wieder zum Leben]

http://www.faq-o-matic.net/2010/01/21/lazarus-erweckt-gelschte-ad-objekte-bequem-wieder-zum-leben/

[faq-o-matic.net » Abgestufte Kennwortrichtlinien endlich komfortabel]

http://www.faq-o-matic.net/2010/01/26/abgestufte-kennwortrichtlinien-endlich-komfortabel/

Ergänzungen

Da meine Demo-Maschinen nicht immer so wollten wie ich, musste ich ein paar Details schuldig bleiben.

Die ms-DS-Generation-ID, die als AD-Attribut das Snapshot-Restore und das Cloning von Domänencontrollern in Hyper-V 3.0 unterstützt, findet sich beim Computer-Objekt des betreffenden Domänencontrollers. Der dort abgelegte Wert wird nicht zwischen den DCs repliziert.

Dass in meinem Beispiel kein Wert dort steht, ist völlig normal, denn mein DC lief nicht als VM unter Hyper-V, sondern in VMware Workstation, und die kennt das Verfahren (noch) nicht.

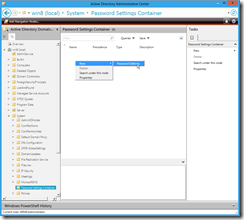

Die Password Setting Objects (PSO), mit denen man Fine-Grained Password Policies abbilden kann, lassen sich in Windows Server “8” über das Active Directory Administrative Center (ADAC) erzeugen und verwalten. Dazu navigiert man im ADAC in den Container “System/Password Settings Container” der Domäne und kann dort die Objekte erzeugen oder verwalten.

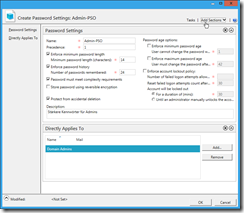

Die Einstellungen innerhalb eines solchen Objekts sehen im ADAC so aus:

Und schließlich noch ein kleiner, oberflächlicher Blick auf die neue Zugriffsverwaltung “Flexible Access”. Ohne weitere Vorbereitung der Umgebung kann man über das ADAC zentrale Zugriffsrichtlinien verwalten, in denen eine rudimentäre Steuerung der Kriterien zumindest sichtbar wird. Damit keine Missverständnisse aufkommen: Das Bild zeigt nur die Spitze des Eisbergs. Wir werden in den nächsten Monaten genauere Angaben zu Flexible Access veröffentlichen.

Damit Flexible Access funktioniert, müssen (unter anderem) zwei GPO-Einstellungen in der Domäne ausgerollt werden. Die beiden folgenden Bilder zeigen dies.

http://faq-o-matic.net/?p=3816

Kategorie:

Kategorie:  Translate EN

Translate EN