Wenn man ADFS einrichtet, um die Anmeldung an Cloud-Applikationen im Unternehmen zu steuern, dann ist vieles an dem System leider ein Blindflug. Insbesondere, wenn man innerhalb von ADFS die Anmeldelogik mit Hilfe von Claims umsetzt (also von Daten aus dem AD oder aus anderen Quellen, die über den Zugriff entscheiden sollen), dann können Fehler in den Regeln dazu führen, dass einfach keine Anmeldung möglich ist. Da wird es dann schwierig, herauszufinden, wo denn der Fehler liegt. Die Meldungen, die der Anwender erhält, sind dabei wenig hilfreich.

Wenn man ADFS einrichtet, um die Anmeldung an Cloud-Applikationen im Unternehmen zu steuern, dann ist vieles an dem System leider ein Blindflug. Insbesondere, wenn man innerhalb von ADFS die Anmeldelogik mit Hilfe von Claims umsetzt (also von Daten aus dem AD oder aus anderen Quellen, die über den Zugriff entscheiden sollen), dann können Fehler in den Regeln dazu führen, dass einfach keine Anmeldung möglich ist. Da wird es dann schwierig, herauszufinden, wo denn der Fehler liegt. Die Meldungen, die der Anwender erhält, sind dabei wenig hilfreich.

Längere Zeit konnte man sich mit einer Claims-Testapplikation behelfen, die Microsoft-Mitarbeiter über ein Blog bereitgestellt haben. Die hat allerdings ihre Tücken, denn nicht nur erfordert sie einen separaten Server, sondern sie ist auch recht haklig aufzusetzen und unterstützt darüber hinaus nur das alte WS-Fed-Protokoll.

Auf der Ignite 2017 hat Microsoft nun endlich einen Dienst vorgestellt, der genau diese Lücke schließen soll. Ähnlich wie bei der genannten Testapplikation handelt es sich um eine Art Dummy-Service, der eine “Anmeldung” per ADFS erlaubt und dann die Details des Anmeldetokens anzeigt. Der kostenlose Dienst namens “Claims X-Ray” unterstützt alle ADFS-Techniken einschließlich SAML 2.0 und OAuth, und er zeigt neben den verarbeiteten Daten des Anmeldetokens auch das Rohformat der übertragenen Daten an.

Um Claims X-Ray zu nutzen, erzeugt man in seiner ADFS-Instanz einen neuen Relying Party Trust, was praktischerweise mit einem fertigen PowerShell-Kommando erledigt ist. Im Dienst selbst muss man nichts konfigurieren. In diesem neuen Relying Party Trust kann man dann Claim-Regeln eintragen, um diese zu testen. Die Überprüfung führt man durch, indem man auf der Seite von Claims X-Ray die Adresse des ADFS-Systems angibt. Es folgt der ADFS-Anmeldeprozess, und dann zeigt der Dienst die erhaltenen Daten an. So lässt sich prüfen, ob die Regeln wirklich das tun, was sie sollen.

Die eigentliche ADFS-Instanz muss dabei nicht über das Internet erreichbar sein, denn wie immer wird auch hier der Zugriff über den Client gesteuert. Es reicht also aus, dass man vom Testclient aus die ADFS-Instanz erreicht.

[Claims X-Ray – ADFS Help]

https://adfshelp.microsoft.com/ClaimsXray/TokenRequest

So geht’s:

- Nach Aufruf der Webseite sieht man ein PowerShell-Kommando. Dieses dient dazu, in ADFS den neuen Relying Party Trust einzurichten, der dann für SAML und WS-Fed nutzbar ist.

Das untere PowerShell-Kommando braucht man nur dann, wenn man stattdessen den OAuth-Zugriff testen will.

Das betreffende PowerShell-Kommando kopieren, dann auf dem ADFS-Server eine PowerShell ISE mit Adminrechten starten. Das Kommando einfügen, mit F5 ausführen, fertig.

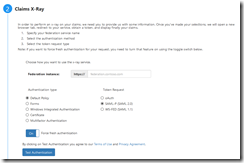

- Der zweite Schritt ist dann der eigentliche Test. Hier reicht es im Wesentlichen aus, den Namen des ADFS-Systems einzutragen (dieser muss vom Client aus auflösbar sein). In den Optionsfeldern darunter kann man links den Anmeldemechanismus vorgeben und rechts das Protokoll – meist wird man hier SAML 2.0 auswählen.

Ein Klick auf Test Authentication führt dann den Anmeldevorgang aus.

- Hat dies grundsätzlich geklappt, dann kann man in ADFS die Claim-Regeln des Trusts bearbeiten und so schnell seine Regelsyntax und -Logik ausprobieren.

http://faq-o-matic.net/?p=7997

Kategorie:

Kategorie:  Translate EN

Translate EN