Dieser Artikel stammt aus dem Buch “Windows Server 2003 – Die Expertentipps” von Microsoft Press. Wir veröffentlichen ihn hier mit freundlicher Genehmigung des Verlags.

»Einige meiner Gruppenrichtlinienobjekte werden nicht angewendet. Ich habe den Verdacht, dass ich sie nicht richtig zugeordnet habe oder dass die Vererbung der Anwendung nicht so funktioniert, wie ich geglaubt habe.«

Die Anwendung von Gruppenrichtlinienobjekten (Group Policy Object, GPO) folgt einem recht komplexen Verfahren. Sie sollten es kennen, um sicherzustellen, dass Ihre Richtlinien so wirken, wie Sie es sich vorstellen. Auch zur Problembehebung ist es unabdingbar, dass Sie das Anwendungsprinzip beherrschen. Grundsätzlich sind dabei verschiedene Ebenen zu unterscheiden: Die Objekte, die von GPOs gesteuert werden, das grundlegende Anwendungs- und Vererbungsprinzip sowie verschiedene Methoden, die Anwendung gezielt zu steuern.

Steuerbare Objekte

Eine der wichtigsten, aber oft missachteten Grundlagen der Gruppenrichtlinien ist, dass sie ausschließlich auf Benutzer- und Computerobjekte wirken. Obwohl die Bezeichnung »Gruppenrichtlinien« es nahe legt, wirken Gruppenrichtlinien nicht auf Gruppen und deren Mitglieder. Entscheidend ist stets, ob das betrachtete Benutzerobjekt oder das betrachtete Computerobjekt, deren Umgebung durch Gruppenrichtlinien konfiguriert werden soll, im Geltungsbereich des GPO liegt oder nicht.

GPOs werden immer an Container gekoppelt und wirken dann auf alle darin enthaltenen Benutzer- oder Computerobjekte. Dabei wirken die Einstellungen des GPO-Zweigs Benutzereinstellungen ausschließlich auf Benutzerobjekte und diejenigen des Zweigs Computereinstellungen ausschließlich auf Computerobjekte. Wenn Sie also ein GPO zusammenstellen, das nur Einstellungen im Zweig Computereinstellungen umfasst, wird dieses niemals praktisch wirksam, wenn es auf eine Organisationseinheit (Organizational Unit, OU) wirkt, in der nur Benutzerobjekte gespeichert sind.

Die Anwendung der Gruppenrichtlinien geschieht für Benutzer- und Computerobjekte nach ähnlichen, aber unterschiedlichen Verfahren. Wenn ein Computer gestartet wird, der Mitglied eines Active Directory ist, fordert er beim Domänencontroller eine Liste aller anwendbaren GPOs an. Um die Liste zusammenzustellen, wertet der Domänencontroller den Speicherort des Computerkontos im Active Directory aus und prüft, welche GPOs auf dieses Konto wirken. Die daraus resultierende Liste von GPOs wird an den Computer übermittelt, der sie abarbeitet und die enthaltenen GPOs anwendet. Im laufenden Betrieb werden die Einstellungen regelmäßig aktualisiert.

Ähnliches passiert bei der Anmeldung eines Benutzers: Auch hier fordert der Computer eine Liste aller GPOs an, die für das Benutzerkonto anzuwenden sind. Wieder ermittelt der Domänencontroller den Speicherort des Objekts, also des Benutzerkontos, im Active Directory und ermittelt die anzuwendenden GPOs. Diese werden im Zuge der Anmeldung und später regelmäßig durch den Client-PC angewandt. In beiden Fällen, also bei Computer- und Benutzerobjekten, spielt die Mitgliedschaft in Gruppen für die Liste der anzuwendenden GPOs keine Rolle.

Standardreihenfolge

Im Active Directory können beliebig viele GPOs definiert sein, und auf dasselbe Objekt können beliebig viele GPOs angewendet werden. Nun kann es vorkommen, dass darin abgelegte Einstellungen einander widersprechen. Daher werden die GPOs nicht in irgendeiner Reihenfolge abgearbeitet, sondern nach einem bestimmten Prinzip. GPOs können an verschiedene Container geknüpft werden, damit sie angewandt werden. Folgende Ebenen sind für Richtlinien nutzbar:

- die Domäne

- jede Organisationseinheit (OU)

- Standorte

- der lokale Computer

Der lokale Computer nimmt hierbei eine Sonderstellung ein. Für jeden Windows-Computer existiert eine lokale Richtlinie. Sie definiert in erster Linie Sicherheitseinstellungen. Die lokale Richtlinie wird überschrieben, wenn abweichende Einstellungen in einem GPO auf anderer Ebene definiert sind. Lokale Richtlinien werden auch niemals repliziert.

Jedes GPO gilt (normalerweise) für den gesamten Container, an den es geknüpft ist. Eine Richtlinie auf Domänenebene gilt also für alle Computer bzw. alle Benutzer der gesamten Domäne. Ein Standort-GPO gilt für alle Benutzer und Computer des Standorts. Ein GPO auf OU-Ebene gilt für die jeweilige OU und ihre Unter-OUs. Welche Einstellungen tatsächlich für einen Computer gelten, hängt davon ab, auf welcher Ebene Richtlinien definiert sind. Es können beliebig viele GPOs auf jeder möglichen Ebene gleichzeitig definiert werden. Ebenso können Sie dasselbe GPO an verschiedene Container knüpfen, sodass es auf jeden verknüpften Container (Domäne, Standort, OU) angewendet wird. Ein Vererbungssystem regelt die Abarbeitung: Abhängig davon, in welchem Container sich ein Computer- oder Benutzerkonto im Active Directory befindet, können unterschiedliche GPOs gelten. Grundsätzlich werden alle GPOs angewendet, die in Frage kommen, wodurch die Einstellungen zusammengefasst werden. Würde also in einem GPO der Startmenü-Befehl Ausführen entfernt und in einem anderen GPO der Befehl Suchen, so wäre im Effekt weder der Ausführen- noch der Suchen-Befehl verfügbar. Folgende ist die Standardhierarchie für die Vererbung:

- Als erste wird die lokale Richtlinie angewandt.

- Dann werden, falls definiert, die Standort-Richtlinien abgearbeitet.

- Danach findet die Gruppenrichtlinie auf Domänenebene Anwendung.

- Hierauf folgt die OU, die vom betrachteten Zielobjekt aus (Benutzer- oder Computerkonto) an oberster Stelle steht. Danach werden sämtliche OUs von oben nach unten abgearbeitet, in deren Verschachtelung das betrachtete Zielobjekt steht.

Dabei überschreibt jedes GPO die vorigen, damit ist das angewandte Prinzip also: Je näher am betrachteten Objekt ein GPO sich befindet, desto höher ist die Priorität dieser Gruppenrichtlinie. Diese Hierarchie ist allerdings nur unter zwei Voraussetzungen überhaupt interessant: Eine Priorität gibt es nur dann, wenn tatsächlich auf mehr als einer Ebene GPOs vorhanden sind. Außerdem wird die Priorität nur dann beachtet, wenn die Einstellungen in den Richtlinien sich widersprechen. Betreffen die Einstellungen unterschiedliche Systemkomponenten, so werden sie zusammengeführt und gelten damit gemeinsam.

Ein Beispiel: Die Domäne contoso.com hat auf oberster Ebene die OU Benutzer, die ihrerseits einige OUs enthält. Betrachten Sie einen Benutzer in der Vertriebsabteilung, und gehen Sie davon aus, dass es in der Domäne, in der OU Benutzer und in der OU Vertrieb jeweils eine Gruppenrichtlinie gibt (siehe Abbildung). Folgende Einstellungen sind dort definiert:

- Auf Domänenebene wird die minimale Passwortlänge auf acht Zeichen gesetzt. Außerdem wird für alle Desktops das Firmenlogo contoso.bmp als Hintergrundbild gesetzt.

- In der OU Benutzer wird das Symbol Eigene Dateien vom Desktop entfernt und der Zugriff auf die Systemsteuerung abgeschaltet.

- In der OU Vertrieb wird der Zugriff auf die Systemsteuerung explizit aktiviert, und es wird das Hintergrundbild contoso-aktion-2006.bmp eingeschaltet.

GPOs können auf verschiedenen OU-Ebenen wirken. Ihre Einstellungen werden dann nach einem Vererbungsprinzip zusammengeführt.

Der Effekt auf den Desktop des betrachteten Benutzers in der Vertriebsabteilung wäre nun folgender: Zunächst wird die Passwortlänge eingestellt. Dann wird contoso.bmp als Hintergrund gesetzt. Danach wird Eigene Dateien entfernt und die Systemsteuerung abgeschaltet. Zuletzt wird die Systemsteuerung eingeschaltet und contoso-aktion-2006.bmp gesetzt. Der Desktop zeigt also folgende Einstellungen:

- Passwortlänge acht Zeichen

- Eigene Dateien nicht sichtbar

- Systemsteuerung kann genutzt werden

- contoso-aktion-2006.bmp ist das Hintergrundbild

Dieses Standardverfahren hat den Vorteil, dass sich einzelne Abteilungen mit speziellen Einstellungen versehen lassen, die von den »höheren« Konfigurationen abweichen. Der gravierende Nachteil besteht darin, dass eine Einstellung, die vom Domänenadministrator auf Domänenebene vorgegeben wurde, von einem untergeordneten Administrator außer Kraft gesetzt werden könnte. Dies widerspricht dem hierarchischen Prinzip, auf dem Active Directory beruht. Um diesem Problem abzuhelfen, gibt es Methoden, die die Standardvererbung unterbrechen.

Vererbung unterbrechen

Mit Hilfe von zwei Methoden kann die normale Vererbungsstruktur der Gruppenrichtlinien unterbrochen werden: Deaktivieren und Erzwingen. Beide können Sie am besten in der Gruppenrichtlinienverwaltung steuern.

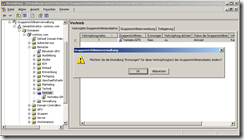

Das Deaktivieren kann grundsätzlich auf jeder OU-Ebene geschehen. In der Gruppenrichtlinienverwaltung klicken Sie mit der rechten Maustaste auf die jeweilige OU und wählen dann den Befehl Vererbung deaktivieren (siehe Abbildung). Das Symbol der OU zeigt dann ein blaues Ausrufezeichen an. Mit dieser Option wird die Vererbung »von oben« auf die aktuelle OU abgeschaltet – eine Einstellung, die weiter »oben« getroffen wurde, kommt also »unten« nicht an. Durch diese Konfiguration lässt sich eine OU von den Richtlinien höherer Container abkoppeln, um eine Art Insellösung zu schaffen.

Die Vererbung von GPOs auf eine bestimmte OU kann deaktiviert werden

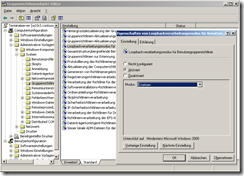

Auf diese Weise wird natürlich dem Administrator einer untergeordneten OU noch größere Autonomie gegenüber dem Domänen-Administrator verliehen. Um seiner Machtposition Nachdruck zu verleihen, kann ein übergeordneter Administrator daher das Erzwingen anwenden. Mit dieser Methode wird die Anwendung eines bestimmten GPO erzwungen und kann auf unterer Ebene nicht mehr außer Kraft gesetzt werden. Diese Methode wird für ein GPO unabhängig von der verknüpften OU angewendet. In der Gruppenrichtlinienverwaltung klicken Sie dazu auf das betreffende GPO und führen dann im Inhaltsbereich einen Rechtsklick auf die Spalte Erzwungen aus. Im Kontextmenü aktivieren Sie dann den Befehl Erzwungen und beantworten die Sicherheitsabfrage mit OK (siehe Abbildung). Dadurch ist es nicht möglich, die Vererbung dieser Richtlinie außer Kraft zu setzen.

Die Vererbung bestimmter GPOs kann erzwungen werden, sodass keine andere Einstellung und auch keine Deaktivierung die Anwendung des GPO verhindert

Anwendung von GPOs aussetzen

Sie können auch verhindern, dass GPOs oder Teile davon angewendet werden. Dies kann sinnvoll sein, wenn Sie zu Testzwecken oder zur Problemsuche Objekte abschalten wollen. In manchen Situationen kann es aber auch nützlich sein, ein GPO nur vorübergehend auszusetzen, anstatt es gleich zu löschen. Eine Möglichkeit hierzu besteht darin, eine bestimmte GPO-Verknüpfung zu deaktivieren. Hierzu klicken Sie in der Gruppenrichtlinienverwaltung auf die OU, bei der die Verknüpfung definiert ist, und markieren dann im Inhaltsbereich das betreffende GPO. Klicken Sie dann mit der rechten Maustaste in die Spalte Verknüpfung aktiviert, und wählen Sie im Kontextmenü den Befehl Verknüpfung aktiviert aus. Nach dem Bestätigen der Sicherheitsabfrage wird der Zustand der Verknüpfung umgeschaltet. Diese Methode ist besonders bei der Problemsuche nützlich. Dasselbe GPO kann durchaus auf andere Container angewandt werden, wenn es dort mit einer aktiven Verknüpfung zugewiesen ist.

Eine radikalere Methode ist das Deaktivieren eines ganzen GPO oder von einem seiner Zweige. In diesem Fall wird das betreffende GPO auf keinen verknüpften Container angewendet. Um dies einzustellen, klicken Sie in der Gruppenrichtlinienverwaltung auf den Knoten Gruppenrichtlinienobjekte. Markieren Sie dann das betreffende GPO, und klicken Sie mit der rechten Maustaste darauf. Wählen Sie im Kontextmenü den Eintrag Status der Gruppenrichtlinie aus. Ihnen stehen dann vier Optionen zur Auswahl:

- Aktiviert: Das GPO wird normal angewendet.

- Benutzerkonfigurationseinstellungen deaktiviert: Alle Einstellungen aus dem Zweig Benutzereinstellungen werden übergangen.

- Computerkonfigurationseinstellungen deaktiviert: Alle Einstellungen aus dem Zweig Computereinstellungen werden übergangen.

- Alle Einstellungen deaktiviert: Das gesamte GPO wird nicht angewendet, unabhängig vom Container, mit dem es verknüpft ist.

GPOs filtern

Eine weitere Methode zur Steuerung der GPO-Anwendung besteht in der Filterung. Dahinter verbirgt sich die Verwaltung von Zugriffsberechtigungen auf GPOs. Ähnlich wie Dateien im Dateisystem können Sie auch GPOs durch Berechtigungen schützen. Wenn für einen Benutzer oder einen Computer ein GPO angewendet werden soll, muss das Benutzer- oder Computerobjekt über zwei Berechtigungen für das GPO verfügen: Lesen und Gruppenrichtlinie übernehmen. Gemäß dem Windows-Berechtigungssystem ist es dabei unerheblich, ob diese Berechtigungen direkt an die Objekte oder an Gruppen erteilt werden, in denen die Objekte Mitglieder sind: Das Mitglied einer Gruppe übernimmt sämtliche Berechtigungen, die die Gruppe hat. Es ist stets empfehlenswert, Berechtigungen an Gruppen zu erteilen und nicht an Einzelobjekte. Auf diese Weise können Sie – gewissermaßen durch die Hintertür – erreichen, dass bestimmte GPOs nur für die Mitglieder gewisser Gruppen gelten, wodurch Sie den Namen Gruppenrichtlinien nachträglich wieder rechtfertigen.

GPO-Berechtigungen wirken immer auf das ganze GPO und nicht nur auf eine einzelne Verknüpfung. Sie verwalten die Berechtigungen in der Gruppenrichtlinienverwaltung, indem Sie das betreffende GPO markieren und dann im Inhaltsbereich die Registerkarte Delegierung öffnen. Es ist dabei empfehlenswert, mit der Schaltfläche Erweitert zu arbeiten, weil diese die tatsächlichen Berechtigungen sichtbar macht; die vereinfachte Oberfläche zeigt nur grobe Zusammenfassungen an. Standardmäßig sind die Berechtigungen zur Anwendung von GPOs an die Gruppe Authentifizierte Benutzer verliehen, sodass die normale Anwendung sichergestellt ist. Falls Sie ein GPO nur auf eine bestimmte Gruppe anwenden lassen möchten, müssen Sie zunächst der Gruppe Authentifizierte Benutzer die Berechtigung Gruppenrichtlinie übernehmen entziehen. Dann fügen Sie der Berechtigungsliste mit der Schaltfläche Hinzufügen die gewünschte Gruppe hinzu und erteilen dieser die benötigten Berechtigungen.

Loopbackverarbeitungsmodus

Welche GPOs auf ein Benutzerkonto angewendet werden, um die Arbeitsumgebung zu definieren, wird durch den Speicherort des Kontos im AD festgelegt. Dadurch dass die Liste der anzuwendenden GPOs bei der Benutzeranmeldung zusammengestellt wird, erhält der Benutzer immer denselben Satz an Richtlinien, unabhängig davon, an welchem Computer der Domäne er sich anmeldet. In einigen Situationen ist es aber wünschenswert, dass ein Benutzer an bestimmten Computern andere Einstellungen vorgegeben bekommt. Dazu gehören in erster Linie Terminalserver – hier ist es in der Regel unerwünscht, dass der Benutzer auf die lokalen Laufwerke C:, D: usw. zugreift, weil es sich ja um die Datenträger des Servers handelt. Auch andere Einstellungen werden auf Terminalservern strenger gehandhabt. Wenn sich derselbe Benutzer aber an einem normalen Desktop-PC anmeldet, soll er natürlich auf die lokalen Laufwerke zugreifen dürfen und darüber hinaus auch andere Vorgaben erhalten. Vergleichbar sind Szenarien mit Schulungscomputern oder Internetterminals, für die bestimmte Einstellungen gelten.

In solchen Fällen lässt sich der Loopbackverarbeitungsmodus der Gruppenrichtlinien einsetzen. Dieser bewirkt, dass bei der Benutzeranmeldung nicht der Speicherort des Benutzerkontos über die anzuwendenden GPOs entscheidet, sondern der Speicherort des Computerkontos. So lässt sich erreichen, dass für alle Benutzer bestimmter Computer andere Einstellungen gelten, als bei einer »normalen« Anmeldung. Beachten Sie dabei, dass hier stets die Rede von den GPO-Einstellungen im Pfad Benutzerkonfiguration ist, denn nur diese können auf ein Benutzerkonto angewendet werden.

Der Loopbackverarbeitungsmodus bewirkt, dass die Einstellungen bei der Benutzung bestimmter Computer anders sind als bei einer normalen Anmeldung

Sie finden den Loopbackverarbeitungsmodus innerhalb eines GPO unter dem Pfad Computereinstellungen/Administrative Vorlagen/System/Gruppenrichtlinien mit dem Namen Loopbackverarbeitungsmodus für Benutzergruppenrichtlinie. Öffnen Sie diesen Eintrag per Doppelklick und wählen die Option Aktiviert, so haben Sie zwei Modi zur Auswahl (siehe Abbildung 5.6): Ersetzen und Zusammenführen. Hierbei bedeutet Ersetzen, dass ausschließlich die Einstellungen der GPOs gelten, die für den Speicherort des Benutzerkontos gelten. Zusammenführen bewirkt, dass sowohl die für das Benutzerkonto gültigen GPOs als auch diejenigen für das Computerkonto angewendet werden; im Konfliktfall haben die Einstellungen des Computerkontos Vorrang.

Empfehlungen

Die hier beschriebenen Möglichkeiten zur Beeinflussung der GPO-Anwendung sind noch nicht vollständig, es handelt sich nur um die wichtigsten Techniken. Allgemein aber gilt: Setzen Sie die Manipulation der Anwendung nur sparsam und gezielt ein. Entscheiden Sie sich nach Möglichkeit für eine Haupttechnik, die Sie einsetzen, und nutzen Sie die anderen Techniken höchstens punktuell. Und vor allem: Dokumentieren Sie die Einstellungen und die Gründe, die zu diesen Einstellungen geführt haben. Anderenfalls werden Sie im Problemfall unnötig hohen Aufwand haben, um Fehler zu lokalisieren und zu beheben. Eine sinnvolle Maßnahme ist auch, dass Sie Ihren GPOs knappe, aber aussagefähige sprechende Namen geben. Anstelle von Bezeichnungen wie »GPO1«, »Test« oder »Standard« können Namen wie »Desktopkonfiguration Vertrieb«, »Sicherheit Domänenbenutzer« oder »Benutzerumgebung Terminalserver« recht gut darüber Aufschluss geben, wozu ein GPO dient.

http://faq-o-matic.net/?p=5722

Kategorie:

Kategorie:  Translate EN

Translate EN